-

09.06.2025

09.06.2025Как боты могут навредить вашему бизнесу и как с ними бороться

Bad bots — вредоносные боты — могут вывести из строя сайт, нарушить работу API или украсть данные клиентов. В результате есть риск, что бизнес будет терять деньги, а его репутация испортится. Рассказываем, как плохие боты вредят бизнесу и как можно от них защититься.

-

09.06.2025

09.06.2025Технологии защиты данных для бизнеса

Кибератаки на бизнес бьют рекорды: по данным IBM, в 2024 году средняя стоимость одной утечки данных выросла до 4,88 млн $ — на 10% больше, чем годом ранее. При этом компаниям требуется в среднем 258 дней, чтобы обнаружить и ликвидировать последствия взлома. Ни один бизнес сегодня не застрахован от киберугроз — от малых предприятий до корпораций. В этой статье мы разберем ключевые системы защиты данных для разных компаний: от небольшой медицинской клиники до финансовой корпорации.

-

02.06.2025

02.06.2025Горячо-холодно: что говорит «температура» о вашей ИТ-инфраструктуре

ИТ-инфраструктура состоит из взаимосвязанных компонентов, где каждый элемент имеет свою «температуру» в зависимости от частоты использования данных. Если понимать эту градацию, можно оптимизировать затраты, повысить производительность и обеспечить безопасность. Разбираемся, как «температура» данных влияет на выбор решений для хранения и резервирования данных. Вы узнаете, как подобрать подходящие инструменты для вашего бизнеса и как облачные технологии помогают управлять «температурой» данных.

-

28.05.2025

28.05.2025Инфраструктура для ML-проектов: ключевые требования, сложности и решения

Машинное обучение и нейросети уже меняют бизнес, науку и повседневную жизнь. Однако успех таких проектов зависит не только от качества алгоритмов, но и от невидимой составляющей — инфраструктуры. Если данные негде хранить, модели не на чем обучать, а результаты нельзя интегрировать в рабочие процессы, даже самая прорывная идея останется экспериментом на ноутбуке. Из этой статьи вы узнаете, как избежать типичных ошибок и не превратить инфраструктуру в «бутылочное горлышко» для ваших проектов.

-

Подпишитесь на новости компании

Будем присылать вам важные обновления и полезные материалы.

Подписка успешно оформлена!

Мы свяжемся с вами в ближайшее время.Данные не отправлены

-

28.05.2025

28.05.2025Миграция в облако: с чего начать и как избежать ошибок

Бизнес нередко опасается переносить данные в облако. Аналитики EdgeЦентр опросили более 1500 респондентов и выяснили, что основные причины этому — сложность миграции, недостаточная интеграция с корпоративными сервисами и риски утечки данных. Кроме того, треть компаний считает, что переход займет 6–12 месяцев и дорого обойдется бизнесу. На практике всё иначе: миграция может быть быстрой, безопасной, а инвестиции в нее — выгодными. Рассказываем, как проходит переезд в облако на самом деле и зачем это бизнесу

-

20.05.2025

20.05.2025Как обеспечить безопасность данных в облачных хранилищах

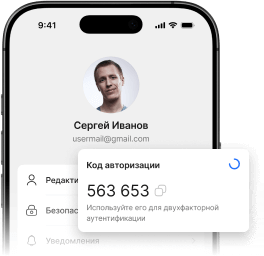

Бизнес стал чаще использовать облачные технологии для хранения корпоративных данных. Вместе с этим возрос риск потери информации, ведь хакеры придумывают новые способы взлома систем. Чтобы предотвратить несанкционированный доступ, утечку данных и другие атаки, облако нужно защищать. Это совместная ответственность предпринимателей и провайдеров, которые предоставляют аренду хранилищ. В статье разберем, что угрожает облачным системам, какую роль в защите данных играют арендатор и бизнесмен и как себя обезопасить.

Управление идентификацией и доступом (IAM) в облаке: как контролировать доступ к ресурсам

5 ошибок при выборе облачного провайдера, которые могут дорого обойтись

Как оптимизировать расходы на облачную инфраструктуру: советы эксперта

CDN для игровой индустрии: как обеспечить низкий пинг и комфортный игровой опыт

Быть уникальным или исчезнуть: почему IT-компаниям нужно выделяться на рынке будущего

EdgeЦентр

Управляйте нашими сервисами в единой платформе.

- CDN

- Облако

- Стриминговая платформа

- Веб‑защита

- Защита от кибератак для IT‑инфраструктуры

- DNS

- Хранилище

- Хостинг

Управляйте нашими сервисами в единой платформе.

- CDN

- Облако

- Стриминговая платформа

- Веб‑защита

- DNS

- Хранилище

- Хостинг

Некоторые сервисы подключаются только с помощью менеджеров.

- Защита от кибератак для IT‑инфраструктуры

- EdgeConf

Заявка успешно отправлена!

Мы свяжемся с вами в ближайшее время.

Данные не отправлены

Подписка успешно оформлена!

Мы свяжемся с вами в ближайшее время.