Веб-защита

Настройки. Управление правилами и исключениями WAF

О Настройках

Раздел Настройки предоставляет инструменты тонкой настройки поведения WAF, позволяя адаптировать систему защиты под специфические требования вашего веб-приложения. Настройки организованы в три основные вкладки, каждая из которых отвечает за определенный аспект конфигурации системы безопасности:

Правила

Вкладка Правила содержит централизованный реестр всех пользовательских правил безопасности. Здесь отображаются как правила, созданные непосредственно в этом разделе, так и правила, добавленные через интерфейс журнала атак:

Создание правил

После нажатия на Создать правило вам откроется расширенный интерфейс конфигурации:

В данном окне вы можете определить:

Условия срабатывания — критерии, при которых правило будет активировано:

1. ID сигнатуры (обязательно) — ссылка на конкретное правило обнаружения из библиотеки сигнатур. Значение можно указать числом (например, 30) или символом *, чтобы отключить все сигнатуры, соответствующие заданным условиям.

2. Зона применения (обязательно) — конкретная часть HTTP-запроса для анализа. Допускается выбор нескольких зон одновременно, в этом случае исключение срабатывания сигнатуры будет применяться, если она обнаружена хотя бы в одной из указанных зон.

3. Целевой ресурс (обязательно) — URL или путь, к которому применяется правило.

4. Алиас — дополнительный домен, внесённый в настройках ресурса.

Дополнительное условие — система уточняющих фильтров (рекомендуется):

5. Зона уточнения — дополнительная спецификация области применения (BODY, Path, ARGS, HEADERS).

6. Правило уточнения — конкретные критерии с поддержкой регулярных выражений.

7. Возможность создания множественных условий через интерфейс "+" и "-". Уточнения комбинируются через логическое И: правило срабатывает только при соблюдении как базового условия, так и всех дополнительных критериев.

Например, для исключения срабатывания сигнатуры с ID 30 для хоста example.ru, если сигнатура была обнаружена в зоне HEADERS, достаточно задать основное условие:

ID: 30

Зона: HEADERS

Хост: example.ru Но если добавить уточнение (например, URL http://admin/login.php), то сигнатура будет исключена только при одновременном выполнении двух условий:

-

Зона срабатывания сигнатуры — HEADERS

-

URL запроса содержит http://admin/login.php

Таким образом, правило сработает только для запросов к example.ru, где:

-

Сигнатура обнаружена в заголовках (HEADERS)

-

Запрос направлен на http://admin/login.php

Механизм наследования правил

Система автоматически группирует правила по принципу иерархии эндпоинтов. Правила с более общими путями (например, корневая директория) наследуются правилами с более специфичными путями (конкретные файлы или поддиректории). Это обеспечивает логичную структуру безопасности и предотвращает конфликты конфигурации.

Ложные срабатывания

Система машинного обучения Антибот способна адаптироваться и совершенствоваться на основе обратной связи о ложных срабатываниях. Вкладка Ложные срабатывания предоставляет механизм обучения Антибот-системы на корректных данных пользовательского поведения.

Принцип работы

При добавлении события в раздел ложных срабатываний ML-модуль анализирует характеристики данного запроса и корректирует алгоритмы обнаружения. Это позволяет системе в будущем не классифицировать аналогичные легитимные запросы как угрозы.

Процесс добавления

Вы можете перенести событие из журнала атак в раздел ложных срабатываний, если анализ показал, что запрос был ошибочно классифицирован как вредоносный. Система запоминает характеристики такого запроса и использует их для улучшения точности обнаружения. Как пометить атаку как ложное срабатывание описываем в статье «Атаки. Мониторинг и анализ инцидентов безопасности».

После этого событие появится во вкладке:

Структура ложных срабатываний

Журнал представлен в виде списка в табличном формате. В этом списке отображены следующие столбцы:

- Дата — временная метка добавления записи в список ложных срабатываний.

- Источник / IP — идентификация ресурса или IP-адреса, для которого было зафиксировано ложное срабатывание.

- Детали — Url-путь, который был ошибочно классифицирован как подозрительный.

- Управление записями — каждая строка оснащена меню действий, с помощью которого вы можете удалить запись из списка.

Эффект обучения

После обработки информации о ложном срабатывании система автоматически корректирует свои алгоритмы, что приводит к:

- Снижению количества ложных блокировок легитимного трафика.

- Повышению точности обнаружения реальных угроз.

- Адаптации к специфике конкретного веб-приложения.

Важно отметить, что процесс обучения является односторонним — система запоминает характеристики ложных срабатываний, но не снижает общий уровень безопасности для других типов атак.

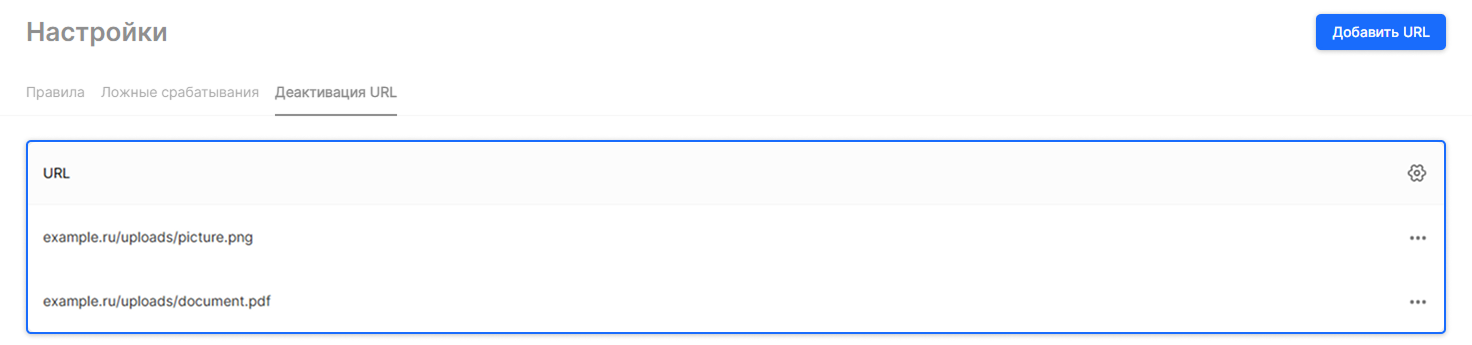

Деактивация URL

Данная вкладка предоставляет возможность полного исключения конкретных URL-адресов из процесса анализа WAF. Это радикальная мера, которая должна применяться с особой осторожностью.

Принцип работы

При добавлении URL в список деактивации система полностью прекращает анализ запросов к указанному ресурсу. Это означает, что:

- Все запросы к деактивированному URL проходят без проверки.

- Система не ведет журнал событий для таких запросов.

- Любые потенциальные угрозы остаются необнаруженными.

Добавление URL в список деактивации

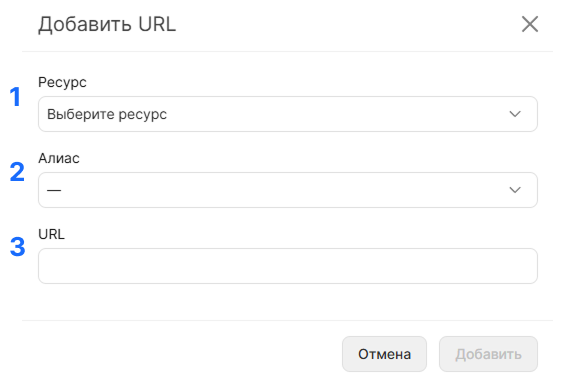

Для добавления нового URL в список исключений нажмите кнопку Добавить URL в правом верхнем углу интерфейса:

В открывшемся диалоговом окне заполните следующие поля:

- Ресурс (обязательно) — выберите из выпадающего списка ресурс, для которого создается исключение

- Алиас — выберите соответствующий алиас из доступных вариантов

- URL (обязательно) — введите точный путь к ресурсу, который необходимо исключить из анализа

После заполнения полей нажмите Добавить.

Форматы указания URL

Система поддерживает точное указание пути:

- Абсолютные пути: /admin/config.php

- Специфичные ресурсы: /uploads/document.pdf

Сценарии применения

Деактивация URL может быть оправдана в следующих случаях:

- Административные панели с собственной системой безопасности.

- API-эндпоинты с альтернативными методами защиты.

- Ресурсы, где ложные срабатывания критически влияют на функциональность.

- Временное исключение проблемных путей на период отладки.

Меры предосторожности

Использование деактивации URL требует тщательного планирования:

- Регулярный аудит списка исключенных ресурсов.

- Документирование причин исключения каждого URL.

- Мониторинг исключенных ресурсов альтернативными средствами.

- Периодическая переоценка необходимости исключений.

Иерархия применения настроек

Система обработки запросов WAF работает по принципу приоритетности:

- Деактивированные URL — запросы к таким ресурсам пропускаются без анализа

- Пользовательские правила — применяются к запросам, прошедшим первый уровень

- Системы обучения — корректировки на основе ложных срабатываний

- Встроенные библиотеки — базовые правила безопасности для необработанных запросов

Управление конфигурацией

Время применения изменений

Изменения в настройках не применяются мгновенно. Фильтрующие серверы WAF требуют времени на синхронизацию конфигурации, которое обычно составляет от нескольких секунд до нескольких минут в зависимости от сложности изменений.

Тестирование конфигурации

Рекомендуется тестировать новые правила в ограниченном масштабе перед полным развертыванием:

- Создание правил для конкретных поддоменов или путей

- Мониторинг влияния на легитимный трафик

- Постепенное расширение области применения

Интеграция с журналом событий

Настройки тесно интегрированы с разделом Атаки:

- Правила, созданные из контекста атак, автоматически появляются в реестре.

- Ложные срабатывания, помеченные в журнале атак, мгновенно синхронизируются с соответсвующей вкладкой.

- Изменения в настройках влияют на классификацию будущих событий.

- Статистика эффективности правил доступна через журнал событий.